Uncategorized

5 วิธีในการป้องกันการโจมตี Smurf Attack

5 วิธีในการป้องกันการโจมตี Smurf Attack คุณเคยประสบปัญหาอินเทอร์เน็ตวิ่งเต็มสปีดแต่ไร้ประโยชน์หรือไม่ ทุกอย่างช้าหรือไม่มีการโหลดเลยใช่มั้ย ? นั่นคือสิ่งที่การโจมตีแบบ Smurf ที่เกิดขึ้นกับเครือข่ายคอมพิวเตอร์

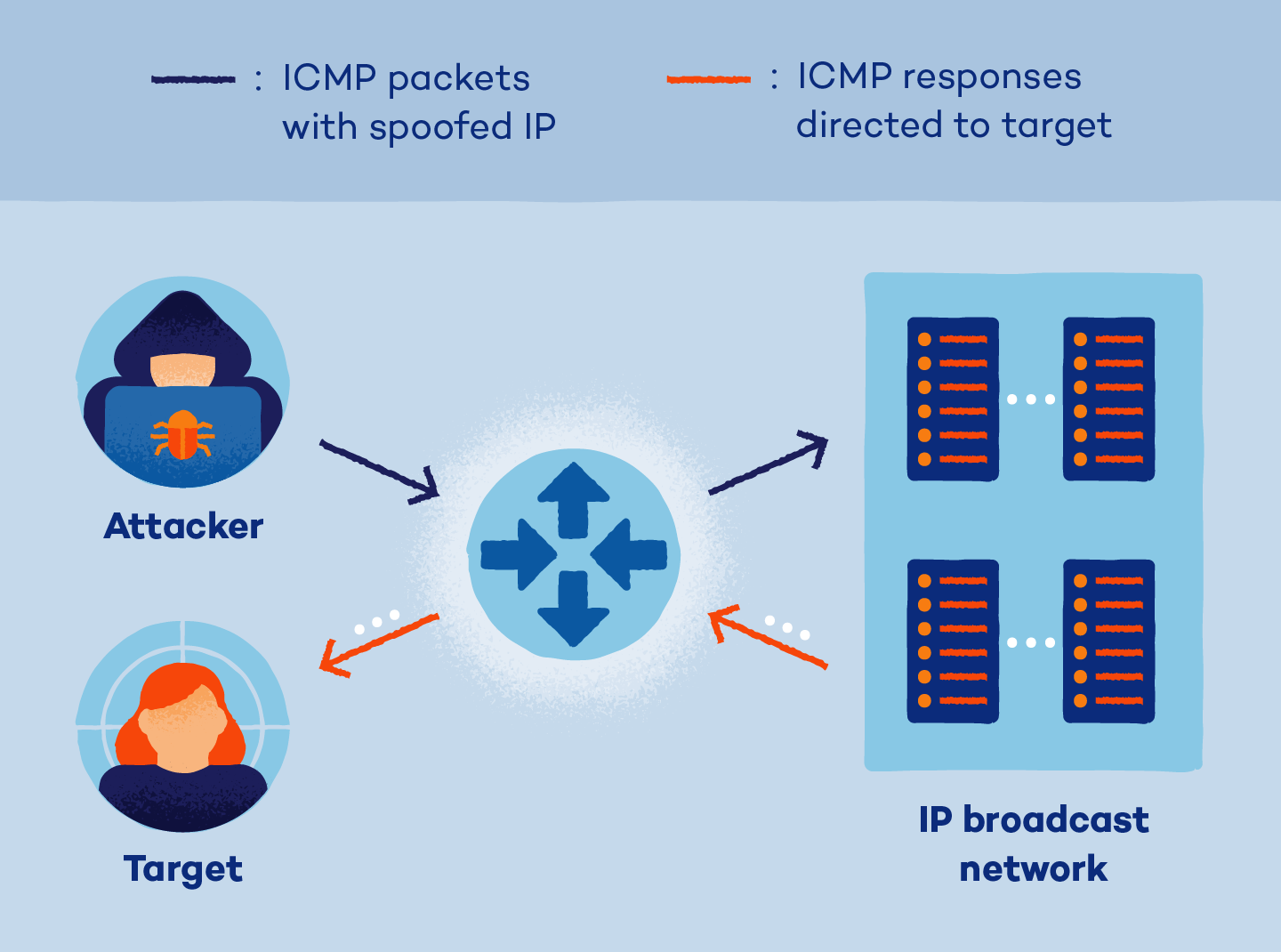

การโจมตี Smurf คือการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจาย โดยผู้โจมตีจะทำให้เซิร์ฟเวอร์ของเหยื่อเต็มไปด้วยแพ็กเก็ตมหาศาล Internet Protocol (IP) และ Internet Control Message Protocol (ICMP) ที่มีการปลอมแปลง ส่งผลให้ระบบของเป้าหมายไม่สามารถทำงานได้

การโจมตีประเภทนี้ได้ชื่อมาจากเครื่องมือมัลแวร์ DDoS.Smurf ที่ใช้กันอย่างแพร่หลายในช่วงทศวรรษ 1990 แพ็กเก็ต ICMP ขนาดเล็กที่สร้างโดยเครื่องมือมัลแวร์สามารถสร้างความเสียหายอย่างมากต่อระบบของเหยื่อ จึงเป็นที่มาของชื่อ Smurf

แม้ว่าการโจมตีของ Smurf จะไม่ใช้เรื่องแปลกใหม่ในปัจจุบัน แต่การทำความเข้าใจวิธีการทำงานของพวกมันสามารถช่วยปกป้องคุณจากภัยคุกคามออนไลน์ที่คล้ายกันได้ เราจะแยกย่อยการโจมตีแบบ smurf โดยอธิบายว่าพวกมันคืออะไร มีวิธีการทำงาน และควรตั้งค่าการรักษาความปลอดภัยแบบไหน

Smurf Attack ทำงานอย่างไร ?

การโจมตีแบบ Smurf นั้นคล้ายคลึงกับรูปแบบการโจมตีแบบปฏิเสธการให้บริการ (DoS) ที่เรียกว่า ping Flood เนื่องจากทำได้โดยการทำให้คอมพิวเตอร์ของเหยื่อเต็มไปด้วยข้อมูลคำขอ ICMP echo

วิธีการทำงานของการโจมตี Smurf

- ผู้โจมตีค้นหาที่อยู่ IP ของเป้าหมาย

ผู้โจมตีระบุที่อยู่ IP ของเหยื่อเป้าหมาย - ผู้โจมตีสร้างแพ็กเก็ตข้อมูลปลอม

มัลแวร์ Smurf ใช้สร้างแพ็กเก็ตข้อมูลปลอมหรือคำขอ ICMP echo ยิงไปที่ต้นทาง IP ของเหยื่อ - ผู้โจมตีส่งคำขอ ICMP echo

ผู้โจมตีปรับใช้คำขอ ICMP echo ไปยังเครือข่ายของเหยื่อ ทำให้อุปกรณ์ที่เชื่อมต่อทั้งหมดภายในเครือข่ายตอบสนองต่อการ Ping ผ่านแพ็กเก็ตตอบกลับ ICMP echo - เหยื่อได้รับข้อมูลแพ็กเก็ตมหาศาลด้วยการตอบกลับของ ICMP

เหยื่อจะได้รับแพ็กเก็ตตอบกลับ ICMP echo จำนวนมาก ส่งผลให้เกิดการปฏิเสธการให้บริการสำหรับการรับส่งข้อมูลที่ถูกต้อง - เซิร์ฟเวอร์ของเหยื่อโอเวอร์โหลด: เมื่อแพ็กเก็ตตอบกลับ ICMP มากจนเกินไปเซิร์ฟเวอร์ของเหยื่อก็จะโอเวอร์โหลดและใช้งานไม่ได้

ประเภทของ Smurf Attack

โดยทั่วไปการโจมตี Smurf จะถูกจัดประเภทเป็นการโจมตีขั้นพื้นฐานหรือขั้นสูง ความแตกต่างเพียงอย่างเดียวในประเภทของการโจมตีคือระดับของการโจมตีที่เกิดขึ้น

ขั้นพื้นฐาน

ลองนึกภาพคนเล่นพิเรนส่งโปสการ์ดนับพันใบพร้อมที่อยู่ผู้ส่งของคุณไปยังที่อยู่สุ่มเพียงแห่งเดียว smurf attack ขั้นพื้นฐานก็ทำงานในลักษณะเดียวกัน ผู้โจมตีค้นหาที่อยู่ IP ของเหยื่อและใช้ประโยชน์จากช่องโหว่ของเครือข่ายเพื่อส่งคำขอ “ping” ของ ICMP จำนวนมหาศาลไปยังที่เครือข่ายของเหยื่อ

คำขอเหล่านี้ดูเหมือนจะมาจากเหยื่อ โดยหลอกให้อุปกรณ์ทุกเครื่องในเครือข่ายตอบกลับด้วยการตอบกลับ การตอบกลับอย่างมหาศาลนี้ทำให้อุปกรณ์พังได้

ขั้นสูง

การโจมตีขั้นสูงช่วยยกระดับแนวคิดนี้ไปอีกขั้น ตอนนี้ นักแกล้งกำลังส่งโปสการ์ดพร้อมที่อยู่ของคุณ และยังรวมที่อยู่เพิ่มเติมบนโปสการ์ดเป็นเป้าหมายด้วย มันเริ่มต้นเหมือนการโจมตีขั้นพื้นฐาน แต่ผู้โจมตีปรับเปลี่ยนคำขอ “ping” เพื่อรวมที่อยู่ IP ของเหยื่อหลายรายการ

เมื่ออุปกรณ์บนเครือข่ายเป้าหมายเริ่มแรกตอบสนอง การตอบกลับจะมุ่งไปที่เหยื่อเพิ่มเติมเหล่านี้ด้วย สิ่งนี้จะสร้างเอฟเฟกต์แบบโดมิโน

ผลที่ตามมาจาก Smurf Attack

แม้ว่าเป้าหมายของการโจมตี Smurf คือการทำให้ระบบของเหยื่อทำงานไม่ได้เป็นเวลาหลายชั่วโมงหรือหลายวัน แต่ก็อาจเป็นก้าวแรกสู่การโจมตีที่เป็นอันตราย เช่น การขโมยข้อมูล หรือการขโมยข้อมูลระบุตัวตน อาจทำให้เกิดความเสียหายเช่น

การสูญเสียรายได้: เซิร์ฟเวอร์ของบริษัทที่ไม่สามารถใช้งานได้เป็นเวลาหลายชั่วโมงหรือหลายวันมักส่งผลให้การดำเนินธุรกิจหยุดชะงัก ส่งผลให้สูญเสียรายได้

การขโมยข้อมูล: ผู้โจมตีสามารถเข้าถึงข้อมูลบนเซิร์ฟเวอร์โฮสต์ของเหยื่อโดยไม่ได้รับอนุญาตในระหว่างการโจมตี

ความเสียหายต่อชื่อเสียง: หากข้อมูลที่เป็นความลับของลูกค้าของคุณรั่วไหลหลังการโจมตี อาจนำไปสู่การละเมิดความไว้วางใจต่อองค์กรของคุณ

การป้องกัน Smurf Attack

การลดความเสี่ยงในการ Smurf Attack นั้นมีไว้เพื่อรักษาความปลอดภัยเครือข่ายของคุณ ซึ่งเริ่มต้นด้วยเราเตอร์ เพื่อป้องกันตัวคุณเอง คุณจะต้องกำหนดค่าที่เราเตอร์ และอุปกรณ์ของคุณในการโต้ตอบกับแพ็กเก็ต ICMP ซึ่งเกี่ยวข้องกับขั้นตอนการป้องกันที่สำคัญ 5 ขั้นตอน:

ปิดใช้งาน IP ที่ทำการ Broadcasting: การตั้งค่านี้ป้องกันไม่ให้อุปกรณ์เครือข่ายของคุณตอบกลับข้อความที่ส่งไปยังที่ทำการ Broadcasting

จำกัดอัตราการรับส่งข้อมูล ICMP: สิ่งนี้ช่วยให้คุณจำกัดจำนวนคำขอ ICMP (ปิง) ที่เครือข่ายของคุณจะได้รับภายในกรอบเวลาที่กำหนด เช่นอนุญาตให้ส่งจดหมายได้จำนวน 1 ฉบับต่อชั่วโมงเท่านั้น

ใช้ไฟร์วอลล์เครือข่าย: ไฟร์วอลล์ทำหน้าที่เป็นเจ้าหน้าที่รักษาความปลอดภัยสำหรับการรับส่งข้อมูลเครือข่ายคุณสามารถกำหนดค่าให้ระบุและบล็อกรูปแบบการรับส่งข้อมูล ICMP ที่น่าสงสัย

กำหนดค่ากฎป้องกันการปลอมแปลง: ป้องกันไม่ให้อุปกรณ์ในเครือข่ายของคุณปลอมแปลงที่อยู่ IP เป็นของบุคคลอื่น เหมือนกับการกำหนดให้ทุกคนส่งอีเมลเพื่อใช้ที่อยู่จริงของตน ทำให้ผู้โจมตีปลอมแปลง IP ของเหยื่อได้ยากขึ้น

อัปเดตอุปกรณ์เครือข่ายอยู่เสมอ: ซอฟต์แวร์ที่ล้าสมัยอาจมีช่องโหว่ที่ผู้โจมตีหาประโยชน์ได้ การอัปเดตเราเตอร์และอุปกรณ์เครือข่ายอื่น ๆ ของคุณเป็นประจำทำให้มั่นใจได้ว่ามีแพตช์ความปลอดภัยล่าสุดเพื่อป้องกันวิธีการโจมตี

การโจมตีทางไซเบอร์ส่วนใหญ่ การป้องกันมักเป็นกลยุทธ์ที่ดีที่สุดแม้ว่าการโจมตีของ Smurf จะไม่ใช่เรื่องใหม่ แต่ก็ยังคงเป็นกลยุทธ์ทั่วไปในหมู่อาชญากรไซเบอร์ที่ต้องการใช้ประโยชน์จากเครือข่ายที่มีช่องโหว่ เพื่อปกป้องตัวคุณเองจากการโจมตีทางไซเบอร์ทุกประเภท ให้พิจารณาติดตั้งโปรแกรมซอฟต์แวร์ป้องกันไวรัสที่เชื่อถือได้เพื่อให้อุปกรณ์ทั้งหมดของคุณปลอดภัย

เพื่อลดความเสี่ยงเหล่านี้ การนำมาตรการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่งมาใช้ถือเป็นสิ่งสำคัญ ซอฟต์แวร์ป้องกันไวรัส ระบบป้องกันภัยคุกคามทางไซเบอร์ขั้นสูง พร้อมเทคโนโลยี EDR อาทิ Zero-Trust Application Service, Threat Hunting Service, AI Deep Learning Algorithm อย่าง WatchGuard EPDR (Panda Adaptive Defense 360) สามารถปกป้องอุปกรณ์ของคุณจากมัลแวร์และการละเมิดที่อาจเกิดขึ้น

ปกป้องการท่องเว็บออนไลน์ของคุณประกอบด้วยการตรวจจับพฤติกรรมเพื่อป้องกัน และบล็อกการโจมตีแบบไม่มีไฟล์ตามสคริปต์ที่ฝังอยู่ในไฟล์ Office ตัวแอปพลิเคชันสามารถตรวจจับการทำงานที่ผิดปกติที่ เพื่อป้องกันการโจมตีได้ หรือใช้ช่องโหว่จากเว็บเบราว์เซอร์ ของแอปอื่นๆ เช่น Java Adobe Reader, Adobe Flash, Office ฯลฯ หากท่านสนใจทดลองใช้สามารถ ลงทะเบียนเพื่อขอทดลองได้ฟรี 30 วัน

Credit https://www.watchguard.com