Cyber News, Security Content

พบช่องโหว่มัลแวร์บนโปรแกรม Online meeting

พบช่องโหว่มัลแวร์บนโปรแกรม Online meeting นักวิจัยด้านความปลอดภัยพบวิธีง่ายๆ ในการส่งมัลแวร์ไปยังองค์กรต่างๆ ด้วย Microsoft Teams แม้ว่าจะมีการป้องกันแอปพลิเคชันจากการโจมตีภายนอกก็ตาม

ด้วยจำนวนผู้ใช้งาน 280 ล้านคนต่อเดือน Microsoft Teams ได้รับการยอมรับจากองค์กรในฐานะแพลตฟอร์มการสื่อสารและการทำงานร่วมกันซึ่งเป็นส่วนหนึ่งของบริการบนคลาวด์ของ Microsoft 365

ด้วยความนิยมของผลิตภัณฑ์ในองค์กรต่างๆ Max Corbridge และ Tom Ellson ซึ่งเป็นสมาชิกของ Red Team ที่ Jumpsec บริษัทผู้ให้บริการด้านความปลอดภัยในสหราชอาณาจักร ได้ทำการตรวจสอบ และค้นพบวิธีการส่งมัลแวร์โดยใช้ Microsoft Teams ด้วยบัญชีภายนอกองค์กร

รายละเอียดการโจมตี

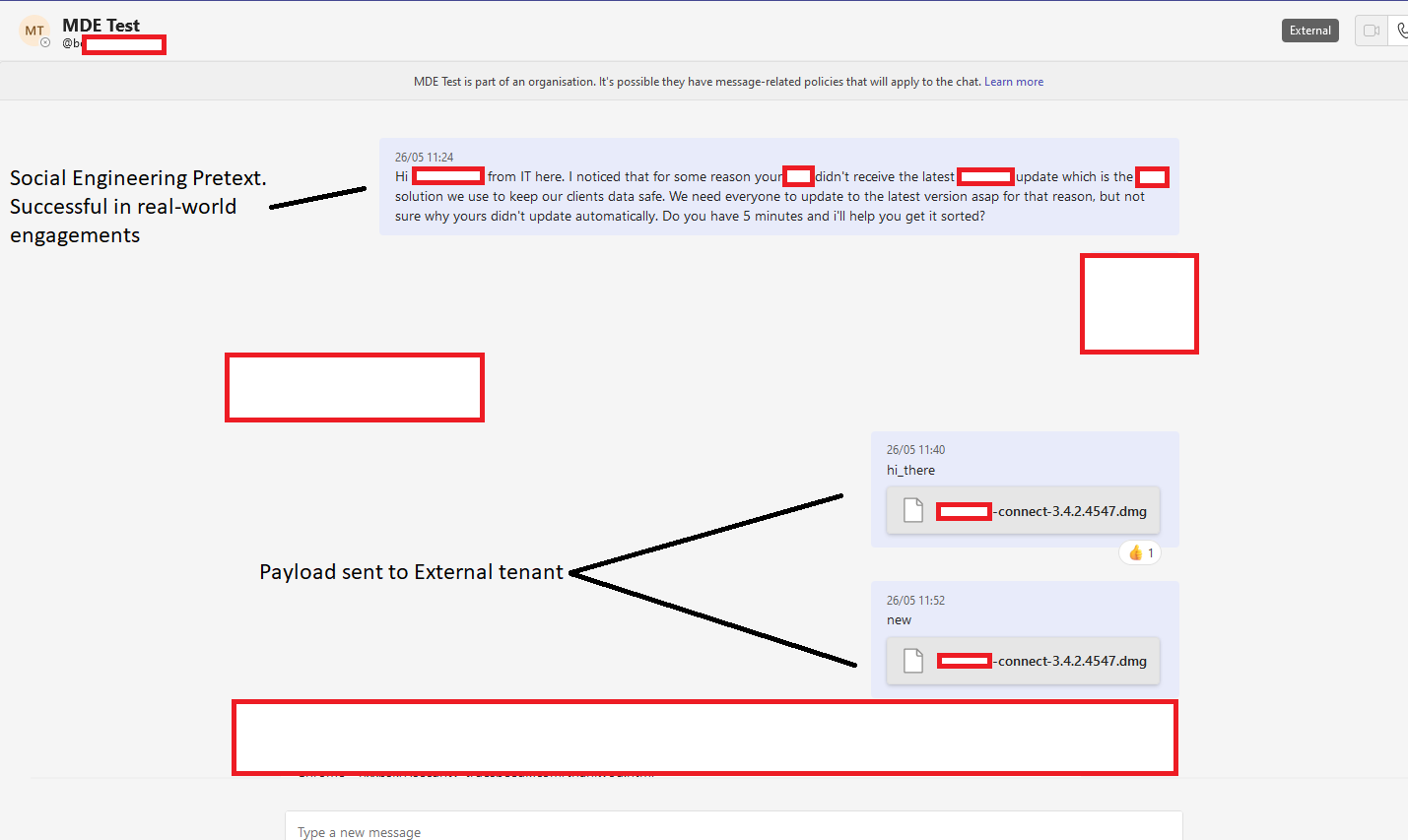

การโจมตีทำงานร่วมกับ Microsoft Teams ที่เรียกใช้การกำหนดค่าเริ่มต้น ซึ่งอนุญาตให้มีการส่งข้อมูลกับบัญชี Microsoft Teams ภายนอกบริษัท ซึ่งโดยทั่วไปจะเรียกว่า “external tenants”

Corbridge อธิบายในรายงานว่าแม้ใช้ช่องทางนี้จะสามารถทำได้แค่เพียง Social engineering และการโจมตีแบบฟิชชิง แต่วิธีการที่พวกเขาค้นพบนั้นมีประสิทธิภาพมากกว่าเนื่องจากสามารถส่งตัว payload ที่เป็นอันตรายไปยังกล่องจดหมายเป้าหมายได้โดยตรง

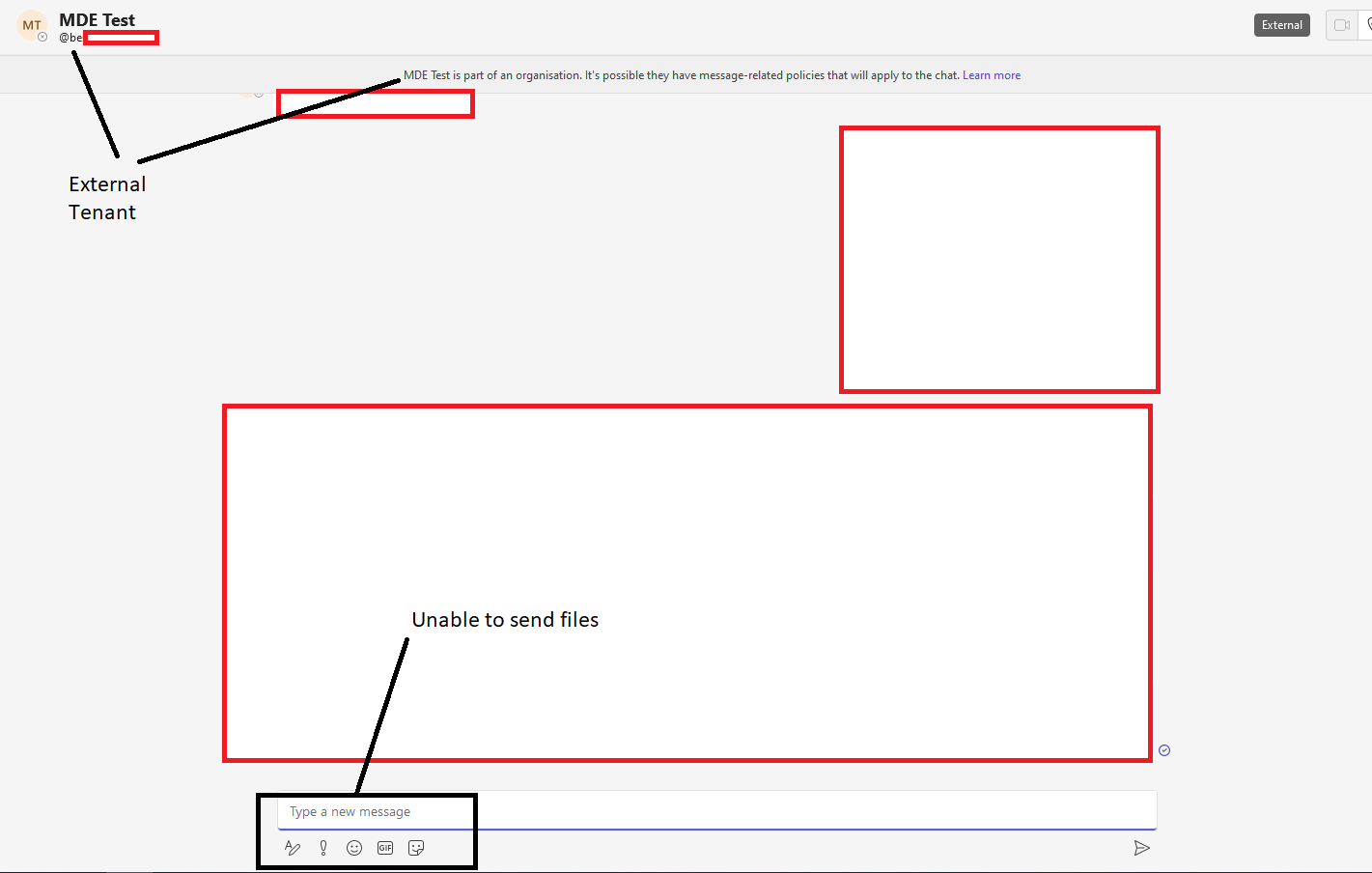

Microsoft Teams มีการป้องกันฝั่งไคลเอ็นต์เพื่อบล็อกการส่งไฟล์จากบัญชี external tenants

อย่างไรก็ตามสมาชิก Jumpsec Red Team ทั้งสองพบว่าพวกเขาสามารถหลีกเลี่ยงข้อจำกัดได้โดยการเปลี่ยน ID ผู้รับภายใน และภายนอกในคำขอ POST ของข้อความ ซึ่งจะเป็นการหลอกระบบให้ปฏิบัติต่อผู้ใช้ภายนอกเสมือนเป็นผู้ใช้ภายใน

นักวิจัยได้ทดสอบเทคนิคสามารถส่งคำสั่ง และควบคุม payload ไปยังกล่องจดหมายขององค์กรเป้าหมายได้สำเร็จ

การโจมตีนี้สามารถหลบเลี่ยงมาตรการรักษาความปลอดภัยที่มีอยู่ ทำให้ผู้โจมตีมีวิธีง่ายๆ ในการปล่อยไวรัสภายในองค์กรที่ใช้ Microsoft Teams ด้วยการกำหนดค่าเริ่มต้น

นอกจากนี้ หากผู้โจมตีลงทะเบียนโดเมนที่คล้ายกับองค์กรเป้าหมายบน Microsoft 365 ข้อความของพวกเขาอาจถูกทำให้ดูเหมือนว่ามาจากบุคคลภายในองค์กร ไม่ใช่ external tenants ซึ่งจะเป็นการเพิ่มโอกาสที่เป้าหมายจะดาวน์โหลดไฟล์

แม้ว่าทาง Microsoft จะยืนยันว่ามีข้อบกพร่องมีอยู่จริง แต่คำตอบก็คือ “ไม่เข้าเกณฑ์สำหรับการแก้ไขบริการทันที” ซึ่งหมายความว่าบริษัทไม่เห็นความเร่งด่วนในการแก้ไข

BleepingComputer ยังได้ติดต่อ Microsoft เพื่อสอบถามว่าพวกเขาวางแผนที่จะแก้ไขปัญหาเมื่อใด และพิจารณาความรุนแรงของปัญหาใหม่หรือไม่ แต่เราไม่ได้รับคำตอบว่าจะสามารถทำให้เสร็จเรียบร้อยในช่วงใด

การดำเนินการที่แนะนำสำหรับองค์กรที่ใช้ Microsoft Teams และไม่มีความจำเป็นต้องสื่อสารกับ external tenant เป็นประจำ แนะนำว่าให้ปิดการใช้งานในส่วนนี้โดยไปที่ “ศูนย์การจัดการ Microsoft Teams > การเข้าถึงภายนอก”

หากจำเป็นต้องรักษาเปิดการเข้าถึงภายนอกไว้ บริษัทสามารถกำหนดโดเมนเฉพาะในรายการที่อนุญาต เพื่อลดความเสี่ยงจากการถูกโจมตี

นักวิจัยแนะนำให้ดูแลระบบด้วยการอัปเดตแพตช์อย่างสม่ำเสมอเพื่อป้องกันการติดมัลแวร์ อย่างไรก็ตาม การทำตามขั้นตอนด้วยตนเองซ้ำแล้วซ้ำอีกนั้นใช้เวลานาน ยุ่งยาก และน่าเบื่อ Heimdal® Patch & Asset Management สามารถช่วยป้องกัน และสนับสนุนการจัดการช่องโหว่อย่างต่อเนื่องแบบอัตโนมัติ ซึ่งช่วยให้องค์กรของคุณสามารถตรวจพบช่องโหว่ และทำการวิเคราะห์ได้อย่างมีประสิทธิภาพด้วยการแพตช์ช่องโหว่เหล่านั้น เพื่อให้โครงสร้างพื้นฐานของคุณปลอดภัย การจัดการแพตช์อัตโนมัติช่วยประหยัดเวลาและทำให้ระบบปลอดภัย

คุณสามารถหลีกเลี่ยงความเสียหายเพิ่มเติมและการขโมยข้อมูล หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/